Le vol de mot de passe par phishing est surement la méthode avec le meilleur ratio simplicité / efficacité. Certaines attaques peuvent être relativement évoluées, et il est aisé pour une victime non paranoïaque de se faire piéger. Voici un exemple.

Création du site de phishing

Google Site

Google est surement l’une des entreprise les mieux sécurisées du monde. Mais elle propose aussi une multitude de services qui vont permettre à un attaquant d’exploiter non pas des failles techniques mais plutôt humaines. Un outil particulièrement intéressant pour réaliser une attaque de phishing est Google Site. Il est en effet possible de créer son propre site web, avec une URL en google.com.

En créant son site Google, il est possible de choisir son URL, par exemple https://sites.google.com/site/authofficial est une URL valide. Il ne reste plus qu’à inclure une fausse page d’identification qui pourra servir à piéger le malheureux ayant cliqué sur ce lien. Google site ne permet pas de créer directement du contenu dynamique… mais permet d’inclure un autre site dans la page (de manière transparente) grâce à un iFrame (dans le module d’édition : Insertion / Autre gadgets / Include gadget).

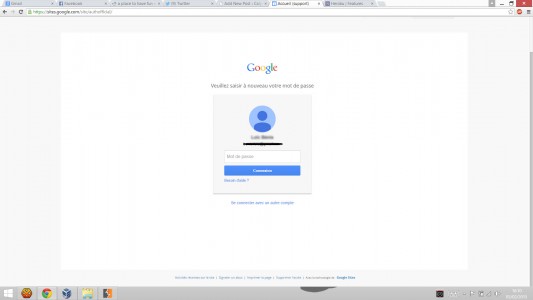

Voici à quoi pourrait ressembler une page de Phishing disponible sur un Google Site :

Un oeil averti remarquera la dernière ligne, un peu étonnante. Mais si l’attaque est ciblée, l’attaquant pourra aller jusqu’à pré-remplir l’adresse mail et éventuellement la photo du compte G+ de sa victime, afin que cette dernière se sente confortablement dans un environnement connu et de confiance.

Heroku

Comme nous l’avons rapidement abordé, le formulaire de connexion n’est pas hébergé par Google Site mais sur un site externe de l’attaquant (servi par Heroku dans cet exemple). Il suffira de recréer le design de la page de login de Google comme dans l’image au dessus et enregistrer les login/mot de passe quelque part ou de se les envoyer par mail. Il sera de bon ton ensuite de remercier la victime pour sa saisie correcte et de la rediriger vers gmail.com.

Amener la victime sur le site de phishing

Maintenant que le site est en place, il faut faire en sorte que la victime ait une bonne raison de rentrer son mot de passe sur un site qu’elle ne connaît pas. Les meilleures attaques sont les plus simples, avec simplement un soupçon de pression. Un exemple :

Et pour que cela fasse encore plus vrai, l’attaquant aura surement pris le soin de se créer une adresse Gmail authofficial@gmail.com et de renseigner sa photo de profil google+ avec le logo de Google !

Protip : Parfois, certains sites comme Google demandent un numéro de téléphone afin de valider la création d’un compte. Il est possible d’utiliser des services en ligne de SMS, ou bien de demander à se faire appeler à un numéro http://k7.net/ et ensuite d’écouter le message contenant le code de validation sur le site de k7 !

Se protéger des attaques de phishing

Comme dit en préambule, Google est une entreprise permettant un bon niveau de sécurité. Souvent, l’unique connaissance du mot de passe ne sera pas suffisant pour se connecter au compte d’une autre personne. En effet d’autres critères sont analysés lors de l’authentification, comme la localisation géographique et les technologies utilisées.

Cependant ces mesures sont contournables par un attaquant et nous conseillons très fortement d’utiliser le mécanisme de double authentification. La double authentification est aussi disponible sur Facebook, Twitter, et tout autre service qui se respecte en matière de sécurité.